Tayland’da düzenlenen Security Analyst Summit etkinliğinde, Kaspersky Global Araştırma ve Tahlil Grubu (GReAT), BlueNoroff APT kümesinin son faaliyetlerini ortaya koydu. “GhostCall” ve “GhostHire” isimli iki gayeli berbat hedefli kampanya üzerinden yürütülen bu operasyonlar, Nisan 2025’ten bu yana Hindistan, Türkiye, Avustralya başta olmak üzere Avrupa ve Asya’daki çeşitli ülkelerdeki Web3 ve kripto para kuruluşlarını amaç alıyor.

BlueNoroff, berbat şöhretli Lazarus kümesinin bir alt ünitesi olarak, global kripto para ekosistemini maksat alan mali gayeli SnatchCrypto operasyonunu genişletmeyi sürdürüyor. Yeni ortaya çıkarılan GhostCall ve GhostHire kampanyaları ise, blok zinciri geliştiricileri ile üst seviye yöneticileri maksat almak maksadıyla gelişmiş sızma yolları ve özel olarak tasarlanmış makûs hedefli yazılımlar kullanıyor. Bu taarruzlar hem macOS hem Windows sistemlerini etkiliyor ve tek bir komuta ve denetim altyapısı üzerinden yönetiliyor.

GhostCall kampanyası, macOS aygıtlarını amaç alıyor ve hayli sofistike bir toplumsal mühendislik yaklaşımıyla başlıyor. Saldırganlar, Telegram üzerinden teşebbüs sermayedarlarını taklit ederek — hatta birtakım durumlarda gerçek girişimcilerin ve startup kurucularının ele geçirilmiş hesaplarını kullanarak — yatırım yahut paydaşlık teklifleri sunuyor. Kurbanlar, Zoom yahut Microsoft Teams’i taklit eden geçersiz yatırım toplantılarına davet ediliyor. Görüşme sırasında “ses meselesini gidermek için” istemcilerini güncellemeleri isteniyor; bu hareket makûs gayeli bir komut belgesinin indirilmesine ve aygıtın enfekte olmasına yol açıyor.

Kaspersky GReAT güvenlik araştırmacısı Sojun Ryu, kampanyaya ait şu değerlendirmede bulundu: “Bu kampanya, dikkatlice planlanmış bir aldatma stratejisine dayanıyordu. Saldırganlar, görüşmelerin gerçek bir toplantı üzere görünmesini sağlamak için evvelki kurbanların görüntü kayıtlarını tekrar oynattı. Bu metotla sırf birinci gayeler değil, birebir vakitte tedarik zinciri üzerindeki öteki kurumlar da tehlikeye atıldı. Toplanan datalar, itimat münasebetlerini manipüle etmek ve daha geniş bir yelpazede kullanıcıyı amaç almak emeliyle tekrar kullanıldı.”

Saldırganlar, dördü daha evvel hiç görülmemiş olmak üzere yedi çok basamaklı yürütme zinciri kullandı. Bu zincirler, kripto hırsızlığı, tarayıcı kimlik bilgisi hırsızlığı, bâtın data çalma ve Telegram kimlik bilgisi çalma üzere özel olarak tasarlanmış yükler dağıtmak için geliştirildi.

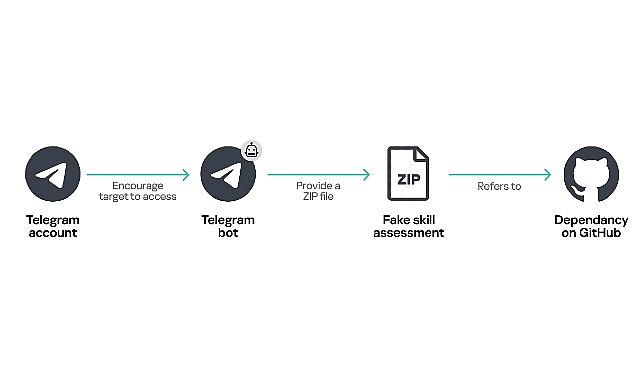

GhostHire kampanyasında ise APT kümesi, blok zincir geliştiricilerini işe alım uzmanı kisvesi altında gaye alıyor. Kurbanlar, bir maharet değerlendirmesi olarak sunulan ve berbat emelli yazılım içeren bir GitHub deposunu indirip çalıştırmaya ikna ediliyor. GhostHire, altyapısını ve araçlarını GhostCall kampanyasıyla paylaşıyor, lakin görüntü görüşmeleri kullanmak yerine, uydurma işe alım süreçleriyle direkt geliştirici ve mühendislere yöneliyor.

BlueNoroff’un makûs hedefli yazılım geliştirme sürecini hızlandırmak ve hücum tekniklerini geliştirmek için üretken yapay zekadan (Generative AI) yararlandığı tespit edildi. Saldırganlar, yeni programlama lisanları kullanarak ve ek özellikler ekleyerek tahlil ve tespit süreçlerini daha karmaşık hale getirdi. Bu durum, kümenin operasyonlarını daha geniş ölçekte ve karmaşık bir biçimde yönetmesini mümkün kılıyor.

Kaspersky GReAT kıdemli güvenlik araştırmacısı Omar Amin ise bahisle ilgili olarak şu açıklamada bulundu: “BlueNoroff’un hedefleme stratejisi artık sadece kripto para yahut tarayıcı kimlik bilgisi hırsızlığıyla hudutlu değil. Üretken yapay zekanın kullanımı, berbat maksatlı yazılım geliştirme sürecini hızlandırarak operasyonel yükü azaltıyor. Yapay zekâ tabanlı bu yaklaşım, bilgi açıklarını doldurarak hedeflemeyi daha odaklı hale getiriyor. Ele geçirilen bilgiler, yapay zekanın tahlil kabiliyetleriyle birleştirildiğinde atakların kapsamı genişliyor. Araştırmamızın, bu tıp taarruzların yol açabileceği ziyanı önlemeye katkı sağlayacağını umuyoruz.”

GhostCall ve GhostHire üzere ataklardan korunmak isteyen kurumların aşağıdaki temel güvenlik adımlarını izlemesi öneriliyor:

- Cömert teklifler ve yatırım tekliflerine karşı dikkatli olun. Bilhassa Telegram, LinkedIn yahut öteki toplumsal platformlar üzerinden sizinle bağlantıya geçen yeni şahısların kimliğini kesinlikle doğrulayın. Tüm hassas yazışmalarınız için doğrulanmış ve inançlı kurumsal kanalları kullanın

- Güvendiğiniz bir kişinin hesabının ele geçirilmiş olabileceğini göz önünde bulundurun. Rastgele bir belge yahut ilişkiyi açmadan evvel kimliği alternatif kanallardan doğrulayın ve her vakit resmi bir alan ismi (domain) üzerinde olduğunuzdan emin olun. Sıkıntıları çözmek için doğrulanmamış komut belgelerini yahut komutları çalıştırmaktan kaçının.

- Şirketinizi geniş kapsamlı tehditlere karşı korumak için, her ölçekten ve kesimden kuruluşlara gerçek vakitli müdafaa, tehdit görünürlüğü, araştırma ve müdahale (EDR ve XDR) yetenekleri sunan Kaspersky Next ürün serisini kullanın. Mevcut gereksinimlerinize ve kaynaklarınıza bağlı olarak en uygun eser düzeyini seçebilir ve siber güvenlik ihtiyaçlarınız değiştikçe kolaylıkla öteki bir düzeye geçiş yapabilirsiniz.

- Kaspersky’nin yönetilen güvenlik hizmetlerini benimseyin; örneğin Compromise Assessment, Managed Detection and Response (MDR) ve Incident Response çözümleri. Bu hizmetler, tehdit tespitinden daima muhafaza ve düzeltmeye kadar tüm olay idaresi döngüsünü kapsar. Böylelikle atlatma teknikleri kullanan siber ataklara karşı korunabilir, olayları derinlemesine inceleyebilir ve siber güvenlik işçisi eksikliği durumunda ek uzmanlık takviyesi alabilirsiniz.

- Bilgi güvenliği (InfoSec) uzmanlarınıza, kuruluşunuzu maksat alan siber tehditler hakkında derinlemesine görünürlük sağlayın.Kaspersky Threat Intelligence’ın en son sürümü, olay idaresi döngüsünün tamamında güçlü ve manalı bağlam sunar, siber risklerin vaktinde tespit edilmesine yardımcı olur.

Kaynak: (BYZHA) Beyaz Haber Ajansı